Parece não haver dúvidas a respeito da relação existente entre dados pessoais e o cibercrime.

A respeito do tema, a CNIL (Autoridade de Proteção de Dados da França) publicou, por meio do seu Laboratoire d’Innovation Numérique (LINC), texto a respeito do tema e intitulado Profissionalização do cibercrime: quais são os desafios para a proteção de dados pessoais?. O texto é bastante interessante e está disponível já traduzido logo abaixo.

Em um momento da explosão de ataques de ransomware, o LINC apresenta um quadro das descobertas feitas durante 2021 sobre a evolução da ameaça cibercriminosa.

Diante da evolução das ameaças, quais são os resultados?

Em um mundo onde a tecnologia digital se tornou central e onde a hiperconectividade leva à multiplicação de riscos, a necessidade de proteger todos os ambientes de TI é fundamental.

Há uma consciência real desses problemas de segurança cibernética dentro das organizações. Isso envolve o desenvolvimento de intercâmbios entre gerentes de negócios, responsáveis pela proteção de dados, gerentes de risco e segurança e o departamento de sistemas de informação. Essa multidisciplinaridade é uma necessidade.

Apesar desse desenvolvimento, o fato de que as regras básicas sobre a segurança dos sistemas de informação, que são fundamentais, ainda não são respeitadas é um mal que deve ser corrigido. A este respeito, o segmento de organizações de médio porte, muitas vezes ainda insuficientemente equipado com segurança de computadores, é uma prioridade para a CNIL: esse tipo de organização foi particularmente afetado pela onda de ransomware que atingiu todas as empresas e administrações nos últimos anos e notoriamente em 2021 (ver caixa).

Por exemplo, podemos reter a criptografia de trocas em mídia digital removível, bem como a implementação de criptografia de superfície (ou seja, todos) de discos de laptop, que muitas vezes faltam.

Embora o acesso a muitos serviços esteja condicionado ao uso de senhas, e em um contexto de maior ameaça à segurança dos dados, a CNIL publicou um rascunho de recomendação sobre senhas para garantir um nível mínimo de segurança nesta área. Este rascunho de recomendação abrange quatro aspectos do gerenciamento de senhas associados a ameaças recorrentes bem identificadas: criação, autenticação, retenção e renovação de senhas

O CLUSIF (Club de la sécurité de l’information français) observa em seu último relatório MIPS (Ameaças de computador e práticas de segurança na França) publicado em 2020 que “a criptografia continua (muito lentamente) a aumentar para 59% (vs 40% em 2018) em laptops e 59% (vs 42% em 2018), para criptografia comercial.”

A CNIL também observa deficiências relacionadas a essa falha na implantação de soluções de criptografia, tanto durante as verificações quanto como parte das notificações de violações de dados feitas a ela. A implementação dessas soluções deve se tornar um reflexo.

Revisão de 2021 de notificações de violações de dados pessoais

No ano de 2021, o número de violações de dados notificadas à CNIL aumentou 79% em comparação com o ano anterior. De fato, a CNIL recebeu 5037 notificações de violações de dados pessoais, em comparação com 2.821 em 2020. Em média, mais de 14 notificações foram recebidas por dia útil e mais de 420 notificações foram recebidas por mês. Além disso, “picos” nas notificações às vezes são observados, especialmente quando um operador informa seus muitos clientes, controladores, de uma violação de dados relacionada a eles. Assim, como eles são obrigados a notificar a CNIL dentro de 72 horas, conforme previsto no Artigo 33 do RGPD, até 300 notificações foram recebidas em um único dia deste ano.

24% das notificações diziam respeito a dados de categorias especiais (os dados sensíveis definidos no Artigo 9º do RGPD), um número um pouco maior do que em 2020 (17%).

Os setores de atividade que mais notificam

A administração pública é responsável por pouco mais de 12% das notificações recebidas. O setor de saúde e ação social é aquele para o qual o número de notificações aumentou mais em comparação com 2020 (aumento de 11%). De fato, novamente este ano, muitas autoridades locais (como municípios ou metrópoles) e organizações de saúde (especialmente hospitais), sofreram incidentes de segurança, particularmente relacionados a ataques de ransomware.

É importante notar que todos os tamanhos de organizações são afetados por incidentes de segurança, de multinacionais a empresas muito pequenas.

Natureza e causas das violações notificadas

Como em 2020, a maioria (80%) das notificações de violações recebidas pela CNIL diz respeito a uma perda de confidencialidade [1]. Embora o RGPD considere que uma violação de dados pessoais também pode resultar de uma perda de integridade [2] ou de disponibilidade [3], fica claro em nossas estatísticas que esse tipo de violação ainda é desconhecido para os controladores ou pelo fato de que os controladores não pensam em notificar esse tipo de violação. É importante lembrar que a indisponibilidade de dados também faz parte das violações de dados que exigem notificação pela organização, caso apresente um alto risco para os direitos e liberdades dos titulares dos dados, uma vez que se caracteriza por uma incapacidade de dar acesso a esses dados.

Além disso, a obrigação de notificar a autoridade de proteção de dados de uma violação de dados é imposta por qualquer violação de segurança de origem acidental ou ilegal, a menos que a violação em questão não seja susceptível de criar um risco para os direitos e liberdades das pessoas físicas. Deve-se notar que quase a maioria das notificações recebidas pela CNIL em 2021 diz respeito a uma violação de dados resultante de um ato externo malicioso (pirataria, roubo de mídia física ou falsos golpes de suporte técnico).

- [1] Perda de confidencialidade: os dados são disponibilizados a uma pessoa não autorizada.

- [2] Perda de integridade: os dados são modificados ilegitimamente.

- [3] Perda de disponibilidade: os dados não estão mais acessíveis por um determinado período de tempo.

Cibercrime, qualificação de atores, profissionalização e lucratividade

Quem disse profissionalização…

Para complementar essas descobertas feitas pela CNIL no contexto de suas atividades, parece importante abordar, por meio de elementos de relatórios parlamentares, a extensão desse crime e, portanto, a extensão da ameaça.

A conscientização é de fato um elemento necessário para uma melhor compreensão das questões de segurança cibernética e proteção de dados. Diante da evolução observada no número de ataques, só podemos notar a profissionalização das equipes cibercriminosas, se seu interesse é apenas financeiro, se é para desestabilizar as organizações atacadas ou se esses ataques são implementados para fins de espionagem.

Dois tipos de crime digital devem ser distinguidos. O cibercrime, cujos recursos utilizados, tecnologias, bem como alvos, estão no espaço digital. Isso é chamado de hacking, desfiguração de sites, malware como ransomware ou ataques distribuídos de negação de serviço lançados a partir de uma rede de máquinas zumbis, por exemplo, e tornando um site indisponível. Mas também há crimes baseados em crimes mais tradicionais. Por exemplo, o de roubo, fraude ou fraude, cujo meio digital e, em particular, a conectividade oferecida pela Internet e a publicação de certas informações mais facilmente acessíveis, representam tecnologias digitais que facilitam esse crime.

Como os senadores Sébastien Meurant e Rémi Cardon indicam em seu relatório de informações sobre segurança cibernética corporativa feito em nome da delegação empresarial, o crime cibernético está se profissionalizando.

Por exemplo, apenas para o ransomware Sodinokibi (também conhecido como REvil), para o ano de 2020, a lucratividade dos ataques é estimada em cerca de US$ 123 milhões, de acordo com uma estimativa feita pela IBM Security X-Force em seu índice X-Force Threat Intelligence 2021. Também será lembrado a partir desse malware, que ele representa uma evolução do modelo econômico desses atacantes, em direção ao ransomware como serviço (ou Ransomware as a Service – RaaS). Este modelo permite multiplicar a lucratividade da ferramenta assim desenvolvida, revendendo-a para outros grupos cibercriminosos.

Este exemplo ilustra a multiplicação de serviços implementados por esses grupos cibercriminosos. De fato, a revenda desta ferramenta requer, para garantir sua notoriedade, que o serviço pós-venda e sua configuração tragam toda a satisfação aos seus futuros clientes. A multiplicação desses serviços, que são pagos, constitui uma fonte adicional de renda para criminosos.

Este malware também se esforça, além da criptografia tradicional implementada pelas ferramentas usuais de ransomware, para extrair dados. A IBM Security X-Force estima no mesmo relatório que a REvil teria permitido a exfiltração de 21,6 terabytes de dados apenas em 2020.

Esse cibercrime também mudou, deixando os indivíduos se concentrarem em empresas consideradas mais lucrativas.

… diz lucratividade financeira!

Em um artigo no site Bleeping Computer, Lawrence Abrams menciona o fato de que um grupo cibercriminoso simplesmente usando uma ferramenta de compressão de dados (7Zip) conseguiu lançar um ataque, permitindo-lhes um ganho de cerca de US$ 260.000 no período de 5 dias. O ataque leva em conta as recomendações rigorosas para combater o ransomware, feitas em particular pela CNIL, ou seja, implantar backups (a CNIL especifica que é importante, tanto quanto possível, que esses backups sejam mantidos offline). De fato, este ransomware ataca especificamente as soluções de armazenamento de acesso à rede (NAS) de uma marca bem conhecida no setor. Além disso, e isso demonstra o profissionalismo desses ataques, a quantidade do resgate é dimensionada de acordo com a tipologia de alvos desta ferramenta maliciosa: “Parece que os autores da ameaça estavam familiarizados com seus alvos, já que definiram o preço de seu resgate em apenas 0,01 bitcoin, ou cerca de US$ 500 […]” (tradução LINC).

Portanto, é compreensível que a organização desses grupos de atacantes seja complexa e distribuída. As equipes desenvolvem as ferramentas e as mantêm para oferecer um serviço pós-venda de qualidade. Outras equipes são, graças a essas ferramentas, capazes de lançar ataques em nome de clientes que não são capazes ou não estariam dispostos a lançá-los por conta própria. As equipes de marketing vendem essas soluções de “ataque prontos para uso”, promovendo-as em redes criminosas, seja o fornecimento de ferramentas ou serviços (produzindo ataques para o cliente). Finalmente, outras equipes ainda são responsáveis por solicitações de resgate, enquanto algumas vendem os dados roubados ao licitante mais alto ou permitem que eles lancem campanhas de phishing (nas pessoas afetadas pelos dados afetados) para multiplicar fontes de receita ou iniciar novos ataques.

O phishing, como lembra a Cybermalware em seu relatório de atividades de 2020, continua sendo a mãe dos ataques. “Se o phishing é a principal causa de pesquisa de suporte na plataforma em 2020, com quase 30% das pesquisas de suporte e mais de 300.000 consultas de artigos dedicados, a extensão desse fenômeno é muito maior do que os números sugerem à primeira vista. De fato, quando uma tentativa de phishing atinge seu objetivo, muitas outras pessoas cibernéticas maliciosas podem ser permitidas: hackers de contas on-line, ransomware, débito bancário fraudulento ou uma ordem de transferência falsa podem ser as consequências.”

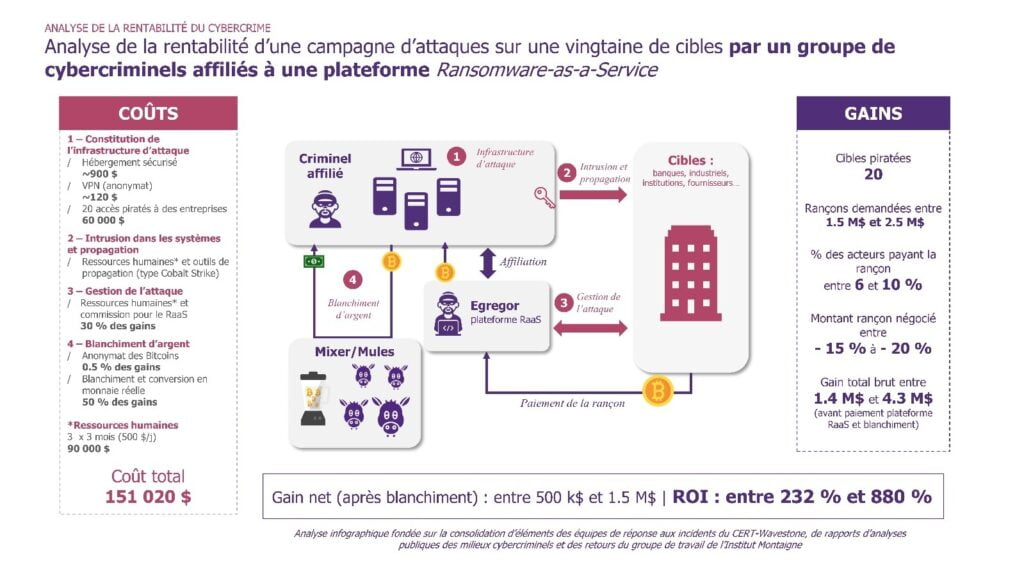

O infográfico abaixo [apenas em francês] detalha os custos associados a um ataque de ransomware e oferece uma análise da lucratividade de uma campanha de ataque em cerca de vinte alvos realizados por um grupo de cibercriminosos afiliados a uma plataforma de ransomware como serviço. Esta análise infográfica é baseada na consolidação de elementos das equipes de resposta a incidentes da CERT-Wavestone, relatórios de análise pública de círculos cibercriminosos e feedback do grupo de trabalho do Institut Montaigne.

No entanto, como indicado por Sophie Joissans e por Jacques Bigot, senadores e relatores do relatório de informação sobre a luta contra o cibercrime feito em nome da Comissão dos Assuntos Europeus e da Comissão das Leis, o valor do produto do cibercrime agora é impossível de avaliar rigorosamente.

Organização por família

A magistrada Myriam Quémener sugere neste mesmo relatório na conversão de certas organizações criminosas em crimes cibernéticos.

De fato, a rentabilidade significativa dessas ações pode ser uma fonte de financiamento para essas organizações. A capacidade de agir remotamente multiplicando muito os alvos potenciais, bem como o sentimento de impunidade gerado por esse tipo de crime.

Em 2019, Thalès e Verint publicaram um diretório global dos grupos de hackers mais perigosos. Ele lista cerca de sessenta organizações, divididas em quatro famílias de atacantes de acordo com suas motivações e objetivo final:

- 49% são patrocinados pelo Estado: eles visam alvo alvos de interesse geopolítico e dados sensíveis;

- 26% são descritos como “hacktivistas”: sua motivação é ideológica, eles procurarão assumir o controle do site de um órgão oficial ou impedir o acesso a ele;

- 20% são cibercriminosos no sentido estrito, impulsionados pela motivação financeira;

- Finalmente, 5% são grupos terroristas que procurarão espalhar suas ideias ou deteriorar os sistemas de computador de seus alvos.

O exemplo do grupo LAPSUS$ também mostra que não é tanto uma questão de desenvolvimento de habilidades tecnológicas quanto de engenharia social: “Ao contrário dos grupos de ransomware, o LAPSUS$ penetrou principalmente em seus alvos por meio de ‘engenharia social’, buscando subornar ou enganar seus funcionários ou parceiros, como serviços de suporte ao cliente e call centers”.

Diante da profissionalização da esfera do cibercriminosa, não se trata mais de deixar de lado a consideração das questões de segurança cibernética dentro das organizações. Ainda muitas vezes considerada apenas no campo técnico, a segurança cibernética é muitas vezes excluída dos assuntos dos líderes.

Além disso, como resultado da pandemia, o uso massivo do teletrabalho, em caso de emergência, às vezes contribuiu para enfraquecer os sistemas de informação das organizações. Em particular, isso pode ter levado a más práticas que favoreceram ataques de ransomware e phishing.

Aumentar a conscientização sobre essa realidade no mundo do cibercriminoso exige que cada um de nós aja hoje, tanto profissional quanto pessoalmente, na direção da proteção de dados e do cumprimento das regras de segurança cibernética.

Quais as suas ideias sobre a relação entre dados pessoais e o cibercrime? Deixe abaixo nos comentários!